Nowy Rok już jest z Nami, ale problemu nigdy nie miną, dlatego ciągle znajdą się osoby, który otrzymują ostrzeżenia o wysyłanym spamie z ich stron bądź kont hostingowych. Najczęściej, gdy dowiadujemy się, że nasz WordPress bądź Joomla wysyła tysiące mejli bez naszej wiedzy, to równocześnie z tą niemiłą informacją dostajemy informacje od hostingodawcy o zablokowaniu strony bądź całego serwera. Tę praktykę stosuje wielu hostingodawców, ale wśród nich wiodą prym Linuxpl.com, home.pl czy też nazwa.pl.

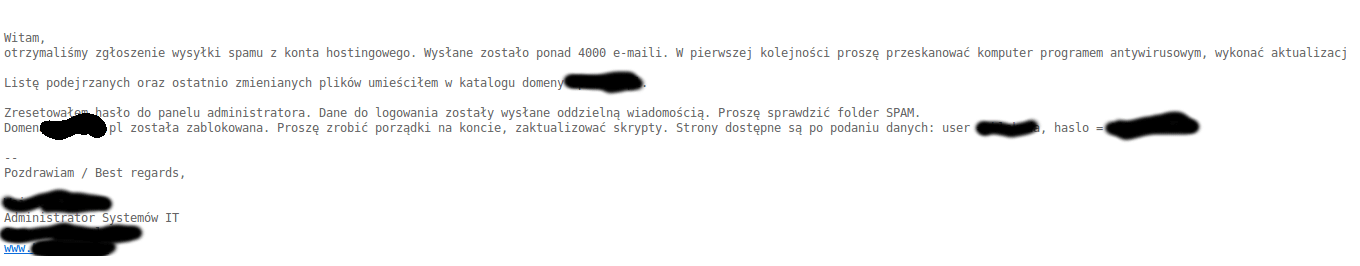

Najczęściej spotykam się ze zwyczajną blokadą strony, co nie blokuje faktycznej wysyłki, a klient otrzymuje zdawkowe wiadomości w stylu tej jak poniżej:

Problem wydaje się poważny, bo zanim nie wyczyścimy strony i całego serwera to hostingodawca nie odblokuje nam strony.

Moja strona wysyła tysiące e-maili

Tak, problem jest dość uciążliwy, a wszystko zaczyna się od włamania na jedną ze stron na serwerze i co ciekawsze, nie od razu widzimy skutki takiego włamu. Może potrwać kilka tygodni jak i kilka miesięcy zanim wgrany wirus realnie zacznie pokazywać po co tak naprawdę został wgrany w pliki naszej witryny.

Właściciele serwerów z Direct Admin mają nieco lepiej, bo w panelu hostingowym pojawi się odpowiednia wiadomość już na drugi dzień po rozpoczęciu wysyłania wiadomości. Gdy otrzymacie wiadomość na e-mail w stylu:

Subject: Warning: 4000 emails have just been sent by [tu nazwa użytkownika]

To powinna Wam się zapalić zielona lampka, przecież nie wierzycie, że byliście aż tak zapracowani, aby wysłać jednego dnia 4000 mejli, a ta liczba może być znacznie większa, a wszystko zależy od limitów ustawionych na waszym hostingu.

Co zrobić w takiej sytuacji? Sprawa jest prosta, należy usunąć wstrzyknięte pliki i kod, który powoduje wysyłkę mejli jak i usunąć pliki, które stały się przyczyną całych problemów. Następnie warto poszukać źródła włamania. Może to być zarówno spowodowane wgraniem plików ze złośliwymi skryptami przez FTP, ale równie dobrze może to być wina starej wersji CMSa bądź dziurawych wtyczek, których nie aktualizowaliśmy bóg wie ile czasu. Pamiętajmy jednak, że sama aktualizacja wtyczek, komponentów czy CMSa nie sprawi, że problem zniknie jak za sprawą magicznej różdżki. Co ciekawsze, może to naprawić chwilowo problem, bo akurat zostanie nadpisany plik z doklejonym kodem, ale gwarantuje wam, że za kilka dni sytuacja się powtórzy i znowu zaczną się problemy. Jak znam życie to problem powróci ze zdwojoną siłą.

Czy wgranie backupu pomoże?

Możliwe, że pomoże, o ile strona, której backup wgramy był rzeczywiście tą, która raplikowała złośliwy kod po serwerze. Ale jeśli na serwerze mamy więcej stron to gwarantuje wam, że na 95% wszystkie pozostałe strony są także zainfekowane, tylko że w tej chwili wirus nie daje o sobie znać. Kwestią czasu jest jak problem powróci.

Ale dobra, zakładając że macie tylko jedną stronę i macie kopie zapasową sprzed kilku dni. Czy jej wgranie coś pomoże? Wątpię, kopia powinna być sprzed kilku miesięcy, aby zabieg był skuteczny. Dlaczego? Otóż jak pisałem wcześniej, wirus zapewne był już na waszej stronie kilka miesięcy przed zauważeniem problemów, czyli przed wysyłką spamu z serwera. Wgranie kopi ukryje skutki na tydzień lub na nieco dłużej, ale same pliki będą dalej, zapisane w kopi zapasowej zostaną przywrócone na wasze życzenie.

Niektórzy radzą zmianę serwera, a problem sam ustąpi, ale to jak przenoszenie grypy na innego człowieka, jeden serwer będzie ozdrowiony, a inny dostanie kataru, a na koniec takiego kaszlu, że te 4000 mejli wysłanych będzie tylko miłym wspomnieniem.

Czym grozi zignorowanie problemu?

Najlepszą sytuacją jest to, że tylko hostingodawca zablokuje nam stronę bądź serwer. W najgorszym wypadku nasz adres IP (serwera) trafi na czarne listy mejli przez co wiadomości które będziemy wysyłać mogą nie dotrzeć do kluczowych klientów. Tak samo mejle od klientów mogą być blokowane przez ich serwery antyspamowe i stracimy np. ważne zamówienie.

Pomożemy Ci w usunięciu problemu, wypełnij poniższy formularz.

Ostatnie komentarze